Création et protection du compte utilisateur et du mot de passe

La création d’un compte utilisateur et d’un mot de passe est essentielle pour se protéger contre les accès non autorisés aux ordinateurs, aux appareils mobiles et aux systèmes d’information. En ce qui concerne les paramètres d’usine de l’appareil, le nom d’utilisateur et le mot de passe sont le plus souvent utilisés. Pour protéger les ordinateurs, les appareils mobiles et les systèmes d’information, il est recommandé qu’après l’activation de l’appareil, le compte utilisateur soit modifié et adapté à un usage privé ou officiel.

Il est courant au sein des personnes morales d’utiliser une combinaison de noms et de prénoms de compte utilisateur. Lors de la création d’un mot de passe, il est recommandé qu’il contienne au moins neuf caractères alphanumériques et caractères (majuscules et minuscules, chiffres, signes de ponctuation, etc.) pour un accès facile à l’appareil a été désactivé par des tiers. Le mot de passe peut être créé sous la forme d’une phrase contenant au moins trois mots avec ou sans espaces. Sur les appareils utilisés à des fins privées, les utilisateurs créent généralement des mots de passe de 4 à 6 caractères, ce qui ne représente pas un niveau de protection satisfaisant.

Les mots de passe doivent être tenus à l’écart des autres, qu’il s’agisse d’amis, de collègues, de clients, etc. S’il rend le mot de passe disponible, le propriétaire du mot de passe est exposé à un grand risque qu’il soit mal utilisé, et donc lui-même vous pouvez même le faire sa responsabilité pénale. Un exemple de mauvaise pratique consiste à créer et à utiliser un seul mot de passe pour plusieurs comptes différents. Les bonnes pratiques indiquent que l’utilisateur doit avoir un mot de passe distinct pour chaque compte. Il est recommandé de changer le mot de passe, deux fois par an et peut-être même plus souvent. L’utilisation d’un ordinateur à des fins personnelles peut présenter un risque de sécurité supplémentaire pour l’ensemble du système d’information de l’entité juridique.

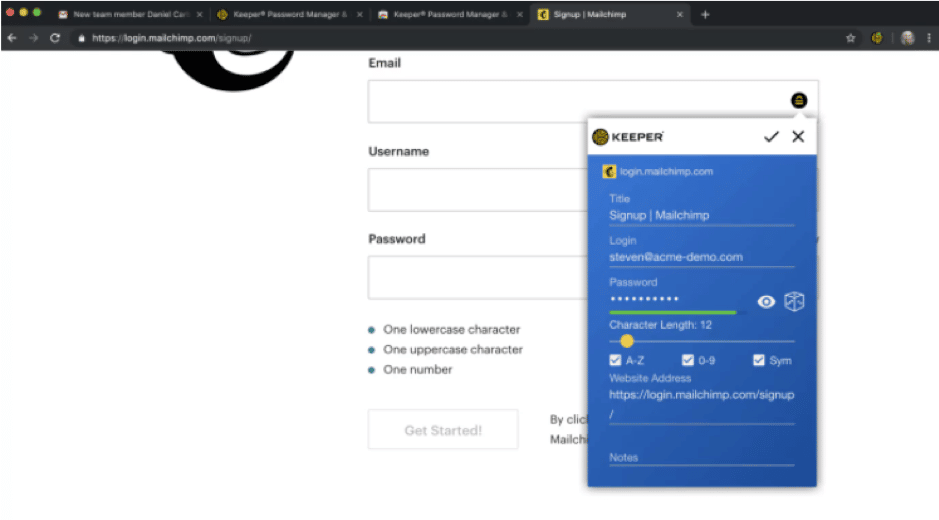

Les gestionnaires de mots de passe sont des applications conçues pour stocker en toute sécurité les données de connexion et de mot de passe, les rendant automatiquement disponibles lorsqu’il est temps de se connecter à un compte en ligne. Toutes les informations stockées dans le gestionnaire de mots de passe sont protégées. Bien que l’objectif principal de tout gestionnaire de mots de passe soit de gérer les mots de passe, de nombreuses applications de mots de passe actuelles offrent également d’autres fonctions. Le gestionnaire de mots de passe Keeper et ses fonctionnalités et applications permettent une prise de notes sécurisée, , la génération de mots de passe (même ceux requis pour l’authentification à deux facteurs), etc. Tout comme le stockage des mots de passe, il peut générer automatiquement des mots de passe forts et les enregistrer pour une utilisation ultérieure.

Fournit des modules complémentaires pour les navigateurs les plus populaires qui permettent aux utilisateurs de remplir automatiquement les informations de connexion en un clic de souris. La possibilité de déverrouiller les mots de passe avec votre empreinte digitale sur les PC et les appareils mobiles compatibles est également magnifique. Cette application est également un petit paquet de toutes les options, elle permet la gestion des mots de passe, la génération de mots de passe et un portefeuille numérique pour stocker les cartes de crédit et d’autres informations. Tous les mots de passe et autres informations chiffrées sont synchronisés avec tous les appareils et votre ordinateur via le cloud, ce qui vous permet d’obtenir facilement les derniers mots de passe et autres informations précieuses sur votre station d’accueil et appelez. Utilisez cette application et soyez en sécurité.

Mettre à jour régulièrement les solutions matérielles et logicielles existantes

Pour agir de manière préventive et réduire l’exposition à d’éventuelles vulnérabilités, il est nécessaire de mettre à jour régulièrement les solutions matérielles et logicielles, en suivant les recommandations des fabricants d’ordinateurs, d’appareils mobiles ou de systèmes d’information.

Toute mise à jour intempestive permet à un attaquant d’exploiter les vulnérabilités qui menacent le contenu d’un ordinateur, d’un appareil mobile ou d’un système d’information particulier. Chaque solution matérielle et logicielle doit être mise à jour uniquement avec des versions recommandées et approuvées par le fabricant, les fabricants sous licence ou les agents commerciaux agréés. Les individus sont responsables de la mise à jour des systèmes d’exploitation sur leurs appareils. Très souvent, cela est négligé, c’est pourquoi ces appareils sont le plus souvent la cible de hackers.

Sauvegarde régulière

L’une des étapes les plus importantes, pour atteindre un niveau élevé de protection contre les attaques contre les ordinateurs, les appareils mobiles ou les systèmes d’information, consiste à créer des copies de sauvegarde de tous les documents et fichiers importants.

La perte d’ordinateur, le vol d’un ordinateur, les dommages ou l’exposition à un contenu malveillant ne sont que quelques-unes des façons qui peuvent entraîner la perte de documents et de fichiers importants. Le seul moyen d’éviter la perte de documents et de fichiers est de sauvegarder ou de sauvegarder régulièrement vos données. Les sauvegardes doivent être conservées à différents endroits, c’est-à-dire sur des périphériques, car le stockage de plusieurs copies d’un même document sur un seul ordinateur ou périphérique n’est pas une solution appropriée. Il est en cours de copie doit être stocké séparément et de telle manière que le support de données (disque, USB, etc.) ne soit pas connecté à l’ordinateur qui se trouve sur le réseau, c’est-à-dire à l’ordinateur sur lequel se trouvent les documents et fichiers originaux. En plus des copies manuelles, il existe des copies automatisées qui sont le plus couramment utilisées dans les grands systèmes mais qui peuvent être appliquées selon les besoins de l’utilisateur, quelle que soit la structure de l’entité juridique.

Certaines sauvegardes sont placées sur le soi-disant. Environnement « Cloud », pour lequel il est nécessaire de créer un compte et le mot de passe correspondant. Les sauvegardes doivent être limitées aux documents et fichiers qui ne peuvent pas être recréés. Si certaines choses peuvent être téléchargées à nouveau, elles n’ont pas besoin d’être enregistrées, comme les jeux vidéo.